Pendrive MultiBoot - Como criar um drive USB robusto, com várias ISOs de Sistemas Operacionais e ferramentas de diagnóstico

Existem vários nomes para um dispositivo deste tipo: Multiboot, canivete suíço, All In One (AIO), Tudo em Um, Recovery Drive... Mas a finalidade é uma só, iniciar um Sistema Operacional para alguma finalidade diretamente de um dispositivo portátil, como um pendrive ou disco rígido (HD) externo.

Já vi vários programas e métodos para criar este tipo de drive, e eu resolvi mostrar a forma mais interessante, robusta e genérica que eu conheço para fazer um dispositivo USB "bootável", com várias imagens ISO. É uma tarefa com poucos passos, mas que considero difícil para alguém iniciante em Linux, ou que tem pouca experiência de maneira geral com instalações de Sistemas Operacionais. Por isso eu resolvi criar este tutorial em vídeo:

Pretendo fazer este artigo muito simples, já que o vídeo é bem completo. Portanto segue o roteiro e outros detalhes pra você não errar na receita!

Os passos

- Iniciar uma Distro Linux (pode ser LiveCD)

- Inserir o dispositivo USB

- Instalar ou Abrir o gparted

- O comando para distros derivadas do debian é sudo apt-get install gparted

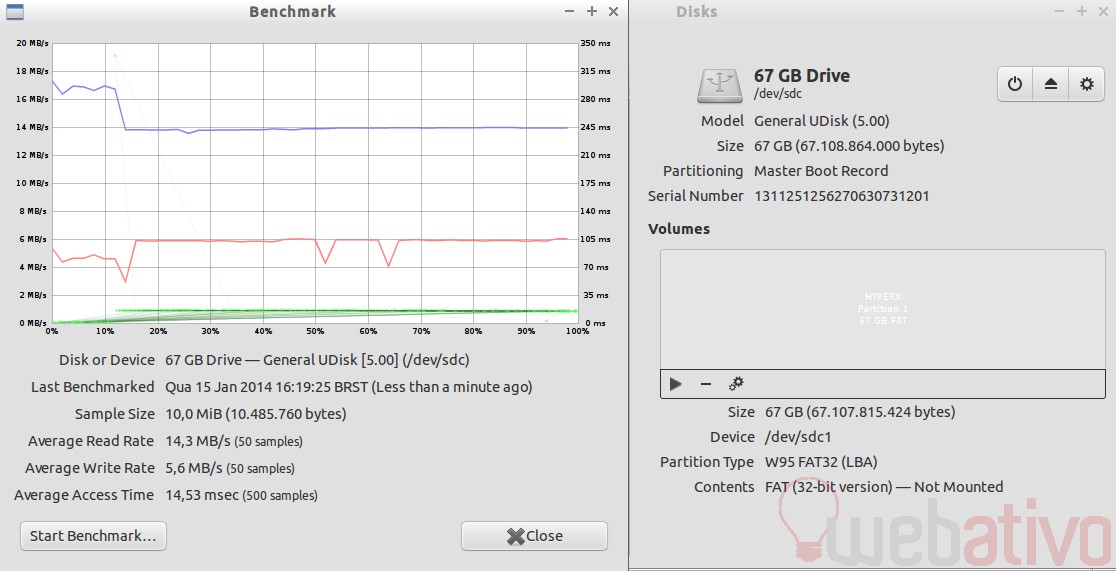

- Descobrir qual dispositivo do sistema é seu drive USB

- Comando para sistemas debian-like: sudo fdisk -l

- Ou simplesmente observando no gparted...

- Instalar o GRUB2 no dispositivo USB

- Comando (qualquer distro atual): grub-install --force --no-floppy --boot-directory=/mnt/USB/boot /dev/sdX

- Montar o dispositivo e criar estrutura de diretórios (arquivos necessários)

- Colocar imagens .iso no diretório, configurar arquivo grub.cfg e/ou menu.lst

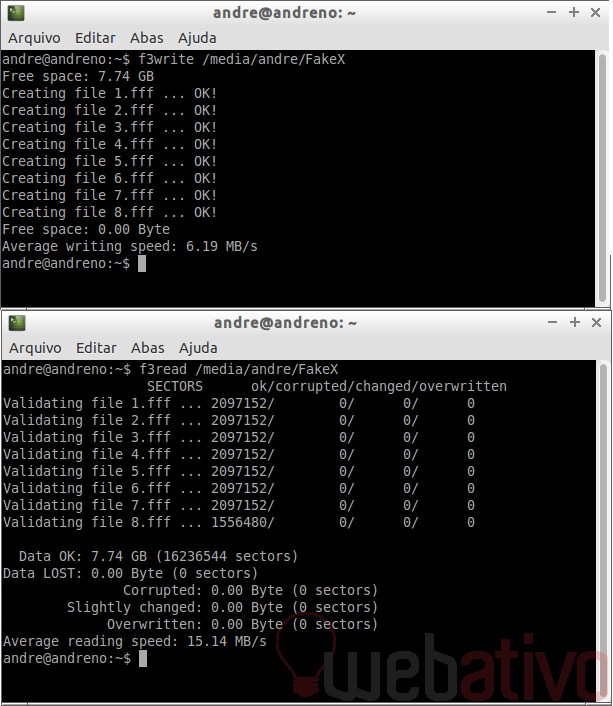

- Testar o funcionamento!

Os arquivos necessários

Os arquivos estão disponíveis aqui neste pacote. Pretendo atualizar assim que eu descobrir novas formas de iniciar outros sistemas e isos. Portanto não estranhe se o conteúdo estiver mudado. Nos arquivos de configuração, as linhas iniciadas com # são comentários. A maioria dos que estão comentados eu não testei, ou eu testei e não funcionou...

Se você testar alguma outra iso e funcionar, deixe a "receita" num comentário, e ajude outros compartilhando!

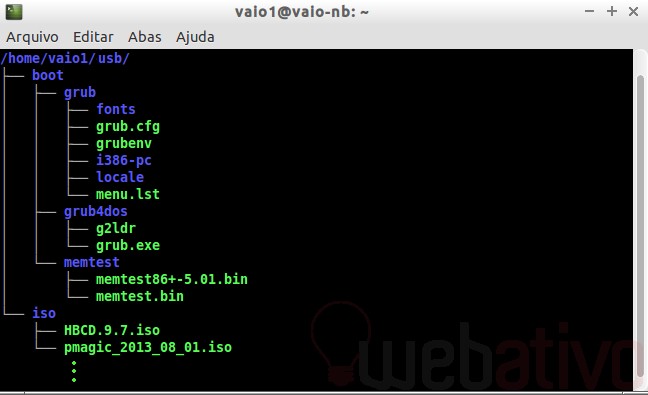

A árvore de diretórios do drive USB deve ficar com estrutura semelhante a esta:

Observações

Para quem usar os sistemas de arquivos nativos do Linux (mais seguro), vai precisar ter o cuidado de configurar certas permissões nos arquivos. Como é algo muito banal, eu faço simplesmente: sudo chmod -R 777 /media/pendrive/, onde obviamente /media/pendrive/ deve ser substituído para a sua realidade.

Dúvidas? Sugestões?

Deixe nos comentários...

Atualização em 29 de Fevereiro de 2016

É possível fazer um drive bootável UEFI para dispositivos mais novos com esta mesma técnica. Existem pequenos detalhes e comandos a acrescentar, e eu criei uma postagem nos fóruns UbuntuBR e Ubuntu sobre isso. Boa sorte, e não se esqueçam de reportar aqui caso tenham conseguido rodar as ISOs sem problemas!